Surfen in WLAN-Hotspots: Öffentlicher geht nimmer

WLAN-Hotspots sind toll: Einfach zu nutzen, keine oder minimale Kosten und meist auch noch schneller als die private UMTS-Verbindung. So lässt sich die Wartezeit am Flughafen oder der tägliche Kurzbesuch im Café auch „mal schnell“ für einen Besuch um Internet nutzen. Das Risiko ist aber beträchtlich – das zeigt der IT-Prominenz ein Student mit seiner Arbeit auf eindrucksvolle Weise…

WLAN ist nicht WLAN

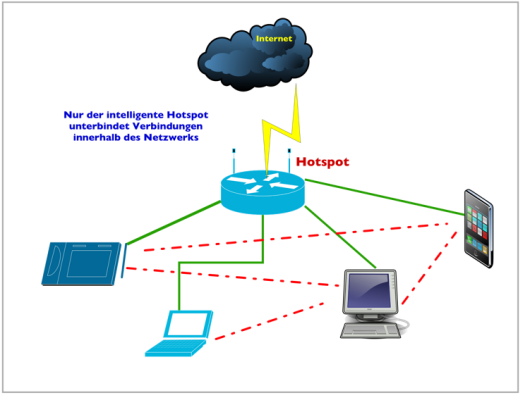

Das private WLAN zuhause oder auch jenes in Unternehmen ist immer mit einem Schlüssel (WPA2, o.ä.) zugangsgeschützt. Nicht so bei den öffentlichen Hotspots in Hotels oder auf Messen. Dort ist der Zugang „Public“. Jedes WLAN-fähige Gerät kann eine Verbindung aufbauen. Einfach, bequem – und gefährlich. Das Problem an der „luftigen“ Kommunikation besteht darin, dass alle Teilnehmer untereinander auch (meist ohne deren Wissen) kommunizieren können. Was bei einem professionellen WLAN-Setup unterbunden wird, kann bei solchen Hotspots schnell zur Einladung für Hacker werden.

Die Verantwortung des Anwenders

Punkt 1 in puncto Sicherheit ist immer der Anwender. Die Internetverbindung an sich ist nur selten ein Sicherheitsrisiko. Zumindest bedarf es dann schon eines professionellen Hackers, um wichtige Daten vom unbedarften Anwender-Rechner zu ziehen. Ganz anders sieht die Sachlage aus, wenn der öffentliche Internetzugang für Einkäufe im Internet oder kennwortgeschützte Webverbindungen genutzt wird.

Bereits der Zugriff auf soziale Netzwerke oder der Einkauf bei Amazon lieferte für Internetspäher interessante Daten – die sich einfach missbrauchen lassen.

Das WLAN als Broadcast-Station

Die drahtlosen Zugangspunkte funktionieren – so nicht professionelle Hardware eingesetzt und richtig konfiguriert ist – wie eine Radio-Sendestation. Sämtlicher Datenverkehr der über den Router läuft, wird an alle erreichbaren Teilnehmer ausgestrahlt. Es ist das empfangende Gerät (!), welches die Pakete verwirft, die nicht für dieses Ziel bestimmt sind. Der Umkehrschluss: Jeder Teilnehmer dieses WLAN-Access-Points kann den Datenverkehr aller Teilnehmer entgegennehmen – und damit auch auswerten.

Von der Bachelor-Arbeit zum Sicherheitsexperten

Zurück zu unserem Studenten. Im Rahmen einer Studienarbeit gelang es Andreas Koch aus Trier nicht nur das Angriffsszenario theoretisch aufzuarbeiten. Er entwickelte mit DroidSheep auch eine Software, mit deren Hilfe eindrucksvoll nachzuweisen ist, wie einfach es ist, derartige Internetsitzungen abzufangen und zu übernehmen.

Das Sitzungs-Cookie

Etwas Technik: Beim Anmelden auf einer Vielzahl von Internetseiten wird die Verbindung durch eine ID signiert. Diese wird beim Login nach der Übermittlung von Username und Kennwort vom Webserver generiert und dann an den Client übermittelt. Der weitere Verlauf der Kommunikation mit diesem Server wird durch dieses Cookie als Nachweis verifiziert. Genau diesen Sachverhalt macht sich der Spion zunutze.

Das Schaf und der Cookie

Die Software des Spähers erledigt den Rest. So wird sämtlicher Datenverkehr im WLAN-Netz entgegengenommen und der alles entscheidende Session-Cookie daraus extrahiert. Ist der Lauscher erst damit ausgestattet, kann er die laufende Sitzung des ahnungslosen Internetkunden problemlos übernehmen – ohne dass dieser auch nur davon Notiz erhält. Ab diesem Zeitpunkt ist alles möglich: Jetzt kann fröhlich eingekauft, Lieferungen umgeleitet oder auch Kennwörter geändert werden.

Hacking made easy

Was DroidSheep eindrucksvoll demonstriert: Für derartige Schnüffeleien muss kein IT-Experte am Werk sein. Auch bedarf es keinerlei professioneller Ausrüstung. Es genügt ein Smartphone und ein Stück Software. Damit kann jeder mithilfe bunter Icons zum Hacker werden. Beunruhigend. Eine Demonstration können Sie auf der Website von DroidSheep im Video sehen.

Der Hotspot des Hackes

Damit nicht genug der neuen Gefahren. Eine andere Variante, die nicht weniger einfach ist: die Hotspot-Kopie. Kurze Erklärung: Jeder Access-Point hat einen Namen, seine SSID. Dieser kann vom Administrator gewählt werden. Die Praxis: Sie sitzen im Hotel und suchen „Ihr“ WLAN. Auf dem Handy taucht es auch sogleich auf. „MyHotel“, das muss es sein. Sie sind auch sofort verbunden. Das Problem: Der Hotspot ist nicht vom Hotel, sondern einfach eine Software auf einem Notebook, die einen solchen simuliert. Ab diesem Zeitpunkt läuft der gesamte Internetverkehr des Hotelbesuchers über das Notebook des Schnüfflers – mit unendlichen Möglichkeiten der Aufzeichnung und Auswertung. Gut zu wissen: der WLAN-Client verbindet sich immer mit dem jeweils stärksten Hotspot. Und wenn dann der Name auch noch stimmt… Kein Problem den eigenen Hotspot „Telekom“ zu nennen.

ARP-Spoofing – ich bin das Gateway

Ohne technisch an dieser Stelle zu sehr ins Detail gehen zu wollen: jede Internetverbindung findet den Weg zur gesuchten Adresse (Routing) über ein Gateway. Was im Heimnetzwerk der private DSL-Router, ist im Unternehmen meist die Firewall oder ein (professioneller) Netzwerk-Router. An diesen sendet jedes Gerät die Datenpakete. Dieser Punkt im Netzwerk entscheidet, was wohin weitergeleitet wird. Bereits eine Ahnung? Mit der Manipulation des Address Resolution Protocols gelingt es dem Hacker, die eigene Arbeitsstation als Gateway dem Anwender-PC oder dem Smartphone glaubhaft zu machen. Und schon ist die Man-in-the-Middle-Attacke perfekt.

Übrigens: Sehr empfehlenswert zum Thema WLAN-Angriffe ist die Lektüre der c’t vom Januar 2012 (ja, auch noch Monate später).

Kennwörter: Komplex und Klartext?

Die Nutzung von komplexen Kennwörtern sollte mittlerweile jedem Anwender eine Pflicht sein. Doch was nutzt das schwierigste zu erratende Kennwort, wenn es doch so einfach auszulesen ist. Beispiel: Sie verbinden sich mit Ihrem Webmail-Account. Sie haben auch das Kennwort schlechthin gesetzt. Der Login-Vorgang ist aber nicht verschlüsselt. Nichts ist einfacher für Ihren „WLAN-Nachbarn“ in der Hotel-Lobby.

Das Problem bei einer Vielzahl von Webseiten: Meist erfolgt zwar der Login-Vorgang über eine SSL-geschützte Verbindung, aber bereits danach geht es ohne Verschlüsselung weiter (siehe oben: das Sitzungs-Cookie). Wer achtet auch schon darauf, ob das Schlüsselsymbol im Browser auf jeder einzelnen Seite erscheint, wenn doch zu Beginn ein deutliches „Https“ zu sehen war.

VPN – die Lösung?

Eigentlich wäre es so einfach. Ist der gesamte Internetzugang verschlüsselt, so nutzt der abgefangene Datenverkehr auch keinem Lauscher. Er empfängt nur unbrauchbaren Datenmüll. Das VPN wäre also ein gangbarer Weg. Unternehmensmitarbeitern steht diese Variante offen, da in der Firma meist ein VPN aufgesetzt ist. Für Otto Normalverbraucher ist die Sache nur mit erhöhtem Aufwand möglich.

Doch selbst wenn eine gesicherte VPN-Strecke machbar ist, kann einem die Technik das sonst so einfache Internetvergnügen extrem schmälern. Zum einen sorgt eine meist langsamere Verbindung über das Unternehmens-LAN für weniger Internet-Spaß. Alle Datenpakete werden in diesem Fall zuerst über die Infrastruktur des Firmennetzwerks geschleust und dann (nach obligater Prüfung auf Viren und andere Schädlinge, Stichwort: Clean-VPN) zum eigentlichen Ziel. Dieselbe Strecke geht auch jedes Netzwerkpaket wieder zurück. Dass dabei sämtliche Unternehmensrichtlinien einzuhalten sind, kommt noch dazu. Dabei sind einige Seiten vielleicht gar nicht zu erreichen, weil aufgrund einer Firmenrichtlinie gesperrt.

Der Hotspot 2.0

Weitaus einfacher als langsame Unternehmensleitungen für alle Mitarbeiter und deren Internetabenteuer freizugeben, wäre eine abgesicherte WLAN-Infrastruktur bei öffentlichen Hotspots. Technisch ist dies schon lange kein Thema mehr. Allein die Anbieter scheuen die notwendigen Umstellungen der Hardware. Bis dahin liegt die Verantwortung beim Anwender – und damit im professionellen Umfeld auch bei den Vorgaben der IT-Leiter.