Die Verantwortung der IT-Administratoren

Heute wollen wir einen heiklen Punkt im Rahmen der EDV-Betreuung ansprechen. Den Aufgabenbereich des IT-Administrators, dessen Verantwortung und damit auch dessen Solidarität mit dem Arbeitgeber bzw. Kunden – je nachdem ob intern oder extern beauftragt.

Godfather of IT

Eine Studie der IT-Sicherheitsfirma Balabit sollte allen Beteiligten die Möglichkeiten und damit die Verantwortung der IT-Abteilung eines Unternehmens in Erinnerung rufen. Alle Welt spricht über die Gefahren von Hackern und Trojanern, niemand über den unmittelbarsten Zugriff auf vertraulichste Daten einer Firma – den EDV-Betreuer.

Sorry, der Vergleich mit einem Trojaner war nicht fair. Schließlich ist hier „nur“ ein Mitarbeiter am Werk, der besten Gewissens seine Arbeit erledigt. Hoffentlich. Die Befragung von Balabit bringt aber Tatsachen zur Sprache, die eine Hinterfragung der Vertrauenswürdigkeit des IT-Personals zur Pflicht machen.

Sorry, der Vergleich mit einem Trojaner war nicht fair. Schließlich ist hier „nur“ ein Mitarbeiter am Werk, der besten Gewissens seine Arbeit erledigt. Hoffentlich. Die Befragung von Balabit bringt aber Tatsachen zur Sprache, die eine Hinterfragung der Vertrauenswürdigkeit des IT-Personals zur Pflicht machen.

Catch me if you can!

Vor allem in KMU-Firmen ist ein Gottvertrauen in interne und externe (!) EDV-Betreuer die gängige Praxis, die jedem Sicherheitsbeauftragten einen Schauer über den Rücken laufen lassen. Da werden Admin-Kennwörter „einfach so“ zur Wartung übergeben oder selbst Praktikanten mit den notwendigen Credentials versorgt, um „mal schnell“ einen Account anlegen zu können. Doch zurück zur Studie…

Die Alltagspraktiken der Admins

Wie (fast) jeder Anwender im Unternehmen nutzt meist auch der Administrator die gestellte Umgebung für private Zwecke. Dies reicht von der harmlosen Abfrage des privaten Mailpostfachs bis hin zur – nicht mehr so hinnehmbaren – Nutzung von Firmenequipment zum Rippen von Video-DVDs. In Ihrer Firma nicht? Die genannte Studie zeigt ein anderes Bild. Danach geben 74 Prozent der befragten EDV-Mitarbeiter zu, bereits einmal das IT-System des Arbeitgebers für private oder sogar illegale Zwecke benutzt, also missbraucht zu haben. Der illegale Download von Musik- oder Videodateien scheint danach eher Usus als Ausnahme.

Vertraulichkeit und Vertrauen

Die Beauftragung der IT-Administration ist immer – egal ob intern oder extern – auch eine Sache von Vertrauen. Es sollte nur dem Verantwor tlichen klar sein, was er damit auch in „fremde“ Hände legt. So werden einerseits (hoffentlich) strikte Zugriffsregeln auf Verzeichnisse und Server im Rahmen der Unternehmenspolicy definiert, andererseits aber die möglichen (und notwendigen) Zugriffe der IT-Verwaltung übersehen. Letztlich sprechen wir hier von Daten und Informationen, die den „Top Secret“-Status mehr als verdienen: Gehaltslisten, Personalberichte, interne Geschäftsunterlagen, Investitionsplanungen bis hin zur Konkurrenzanalyse mit geplanter Übernahmephantasie…

tlichen klar sein, was er damit auch in „fremde“ Hände legt. So werden einerseits (hoffentlich) strikte Zugriffsregeln auf Verzeichnisse und Server im Rahmen der Unternehmenspolicy definiert, andererseits aber die möglichen (und notwendigen) Zugriffe der IT-Verwaltung übersehen. Letztlich sprechen wir hier von Daten und Informationen, die den „Top Secret“-Status mehr als verdienen: Gehaltslisten, Personalberichte, interne Geschäftsunterlagen, Investitionsplanungen bis hin zur Konkurrenzanalyse mit geplanter Übernahmephantasie…

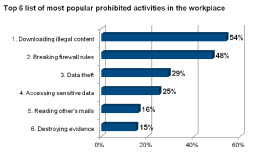

Balabit hat in ihrer Umfrage die größten (eingestandenen) Verfehlungen der IT-Administratoren zusammengefasst:

- Download von illegalem Content am Arbeitsplatz (54%)

- Individuelle Änderung von Firewall-Regeln (48%) – zumeist zum Zugang auf Unternehmenssysteme von extern

- Kopieren firmeninterner Inhalte (29%)

- Lesen firmeninterner vertraulicher Inhalte (25%)

- Lesen von Emails von Kollegen und Mitarbeitern (16%)

Schluss mit Lustig

Wie gesagt, EDV-Betreuung ist Vertrauenssache. Niemand beherrscht (hoffentlich) die Technik im Unternehmen besser als die Mitarbeiter aus der IT-Abteilung bzw. der extern beauftragte Dienstleister. Angesichts der publizierten Zahlen sollten sich die Verantwortlichen im Unternehmen (die Geschäftsleitung und/oder die IT-Verantwortlichen) aber doch mit erhöhter Aufmerksamkeit jener Übertragung an Verantwortung bewusst werden. Letztlich gilt es auch an dieser Stelle, den aktuell so gepriesenen Datenschutz sicherzustellen – im Sinne aller Mitarbeiter des Unternehmens.

No Money, no Security

Vor allem für kleinere und mittlere Betriebe (KMUs) ist diese Hürde schwer zu meistern. Während bei Großunternehmen die verpflichtenden Standards (Basel II, etc.) auch in diesem Bereich erfüllt werden müssen, bleibt bei kleineren Firmen ein Ansatz bereits auf der Strecke. Sicherheit und Compliance ist immer auch eine Frage von Geld. Letztlich bringt nur eine Überwachung und Protokollierung der Aktivitäten (der Administratoren) eine nachvollziehbare und auswertbare Sicherheit. Doch diese Implementierung kostet Geld – „unnötige“ Investition für kleinere Firmen mit schmalen EDV-Budgets.

Drum prüfe, wer sich bindet

Für den klassischen Klein- und Mittelbetrieb bleibt nur der Ausweg, bei der Auswahl der IT-Administration mit Bedacht vorzugehen. Weder Geiz noch geil ist gefragt – sondern eine vertrauensvolle Partnerschaft zur IT-Abteilung oder dem mit Bedacht ausgewählten externen Partner.