Microsoft 365 MFA ohne Authenticator

Die Zweifaktor-Authentifizierung erhöht die Sicherheit von Accounts erheblich. Für Unternehmen im Microsoft 365-Umfeld sollte sie mittlerweile verpflichtend sein. Der MS Authenticator ist einfach einzurichten und zu bedienen. Dafür benötigen aber alle Mitarbeiter in der Firma ein Smartphone. Was aber, wenn dies für manche Angestellte nicht möglich ist?

Brute Force Attacken und Phishing

Die Cloud-Nutzung für Exchange und Co bietet viele Vorteile. Der Account in der Cloud bietet aber rund um die Uhr eine Angriffsfläche. Fragen Sie mal Ihren IT-Admin nach den Anmeldeprotokollen. Aus der ganzen Welt versuchen sich Böswillige an den Accounts mit Usernamen (also bekannten E-Mail-Adressen) und geratenen Kennwörtern anzumelden. Ohne dass Sie es mitbekommen.

Die andere Variante: Mitarbeiter im Unternehmen fallen auf eine Phishing-E-Mail herein und geben so auf fremden Websites ihre Zugangsdaten preis.

Mehr Schutz durch MFA

Multifaktor-Authentifizierung erzwingt eine zusätzliche Komponente zu Username und Kennwort bei der Anmeldung. Im einfachsten Fall ist dies die Microsoft Authenticator-App am Smartphone. Nach der Eingabe der Zugangsdaten wird hier eine zweistellige Nummer abgefragt, die in der konfigurierten App am Smartphone angezeigt wird. Wer also die Authenticator-App im Vorfeld konfiguriert hat (hierzu mehr in der Anleitung zum Setup), erhält eine Bestätigungsanforderung. Der Eindringling bleibt außen vor.

MFA ohne Smartphone

MFA ist also Pflicht. Für ALLE Mitarbeiter im Microsoft 365 Umfeld. Dies bedeutet aber auch, dass JEDER Angestellte in der Firma ein Smartphone mit der MS-Authenticator-App benötigt. Eine finanzielle Herausforderung, wenn der Mitarbeiter ansonsten gar kein Smartphone aus Sicht des Unternehmens benötigt. Was also tun? Hunderte Euros investieren, nur um die MFA-Vorgaben umzusetzen? Es geht billiger – und einfacher.

Der Sicherheitsschlüssel

MFA bedeutet nicht zwangsläufig den Einsatz des MS Authenticators. Es stehen auch andere Varianten zur Verfügung. Zum aktuellen Zeitpunkt gäbe es noch die SMS-Variante. Alles andere als sicher und langfristig sicherlich ausgeschlossen als MFA-Medium. Und auch diese benötigt ja ein Smartphone.

Es gibt eine Alternative. Sicher und günstiger. Den Sicherheitsschlüssel in Form eines USB-Sticks. Einfach einzurichten, viel günstiger als ein Smartphone und super sicher.

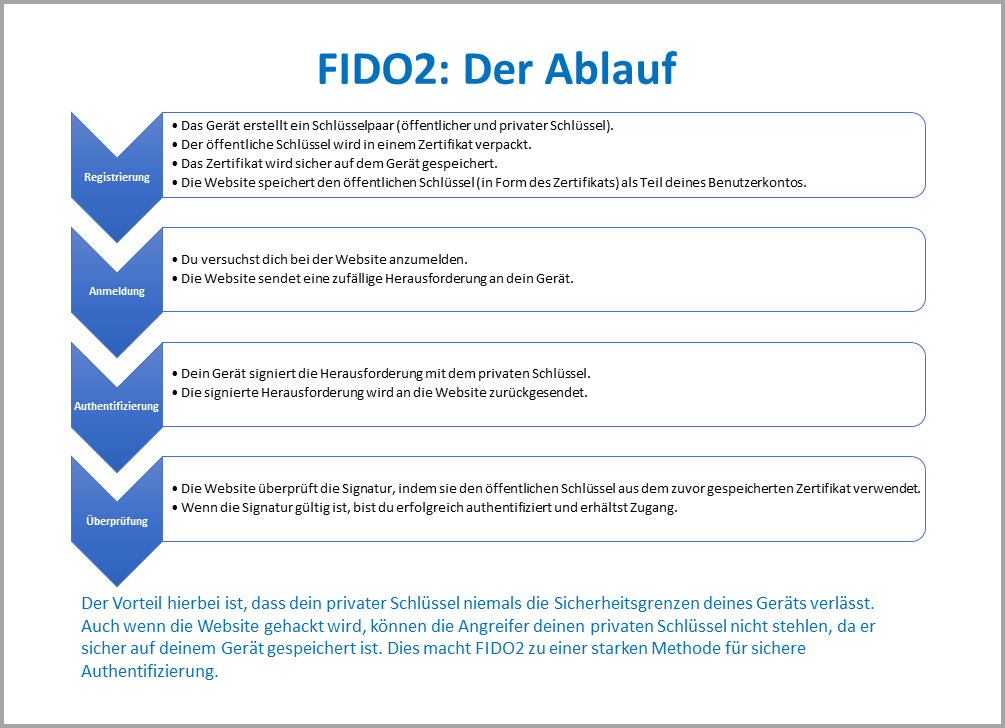

FIDO2, der Security Key

FID02 ist das Zauberwort. Sie verwenden einen speziellen USB-Stick am PC oder Notebook. Dieser erledigt die zusätzliche Authentifizierungsmethode. Nach Eingabe von Username und Kennwort wird die Anwesenheit des Sticks am Rechner und eine zusätzliche PIN-Eingabe als zweiter Faktor genutzt, um eine sichere Anmeldung zu gewährleisten. Ohne Stick und PIN keine Anmeldung und der Eindringling bleibt außen vor.

Der „richtige“ Stick

Wie auch bei der Nutzung der Authenticator-App. Sicherheit geht vor allem. Gleiches gilt für den Einsatz von Hardware. Nutzen Sie hier als Alternative nicht „irgendeinen“ Sicherheitsschlüssel. Der Hersteller sollte der FIDO-Alliance angehören. Auch bei der Bestellung sollten Sie auf den Webstore achten. Ein wenig bekannter Hersteller oder Lieferant ist ein NO-GO. Es geht um die Sicherheit des gesamten Unternehmens.

YubiKey

Neben der Vertrauenswürdigkeit geht es bei einem Sicherheitsschlüssel noch um weitere Kriterien. Welche Protokolle werden unterstützt? Vielleicht wollen Sie den Stick ja auch für weitere Methoden als FIDO (TOTP?) anwenden wollen. Und nicht zuletzt – die Haltbarkeit des USB-Sticks. Dieser baumelt ja meist ungeschützt an Schlüsselringen. Die Auswahl des Herstellers sollte also mit Sorgfalt gewählt werden. Meine Empfehlung: Yubico.

Der passende Stick

Selbst wenn Sie sich für einen Sicherheitsschlüssel der Firma Yubico, also einen YubiKey, entschieden haben. Es bleibt immer noch die Auswahl von einer Vielzahl unterschiedlicher Sticks. Punkt 1: Er muss zu Ihrem PC oder Notebook passen, also USB-C oder USB-A. USB-C ist hier sicherlich vorzuziehen. Notfalls mittels eines Adapters (aber dann ein qualitativ hochwertiger). Für MFA ohne Smartphone im Microsoft-Umfeld wäre hier sicherlich der YubiKey 5C (Affiliate-Link) die erste Wahl.

Geht die Anwendung über die ausschließliche M365-Anwendung hinaus und kommt zusätzlich TOTP zum Einsatz, so ist vielleicht der YubiKey 5C/NFC (Affiliate-Link) die bessere Wahl. Hier ist etwas Analyse im Vorfeld angebracht.

MFA ohne Authenticator in der Praxis

Für den Einsatz eines Sicherheitsschlüssels als Alternative zum MS Authenticator im Microsoft 365-Umfeld gibt es hier ein ausführliches Video. Sichern Sie Ihre Anmeldungen über die Zweifaktor-Authentifizierung. Sie werden sich große Probleme ersparen.

Warum der ganze Aufwand? MFA ohne Handy geht doch auch per Telefonanruf.

https://support.microsoft.com/de-de/account-billing/einrichten-von-sicherheitsinformationen-%C3%BCber-eine-anmeldeseite-28180870-c256-4ebf-8bd7-5335571bf9a8

Unterwegs? Ohne Handy?