Schöne, neue WLAN-Welt?

Neue Technologien und Geräte bieten auch in Unternehmen eine Vielzahl erweiterter Möglichkeiten. Vor allem Drahtlosverbindungen – sei es als Quell- oder Zielmedium – sind aufgrund deren flexibler Anbindung gefragt. Für den Betrieb von WLAN-Netzen im geschäftlichen Bereich stellen sich dabei neue Herausforderungen.

iPad und Smartphones

Beim Einsatz von Tablets spielt die WLAN-Anbindung eine entscheidende Rolle. Da andere Möglichkeiten zur Einbindung in das Netzwerk so gut wie nicht vorhanden sind, ist in erster Linie eine Überprüfung der WLAN-Infrastruktur angesagt.

Beim Einsatz von Tablets spielt die WLAN-Anbindung eine entscheidende Rolle. Da andere Möglichkeiten zur Einbindung in das Netzwerk so gut wie nicht vorhanden sind, ist in erster Linie eine Überprüfung der WLAN-Infrastruktur angesagt.

Bis dato waren die eingesetzten Access-Points (AP) nur für temporäre Gäste mit Notebooks gedacht. Hier galt es, vor allem die „Externen“ vom internen, vertraulichen LAN fernzuhalten und über flexible Gastzugänge eine Verbindungsmöglichkeit ins Internet oder deren Firmennetz anzubieten.

Clean Wireless

In anderen Netzwerken wurde der AP ausschließlich dafür installiert, um interne Laptops kabellos an die eigene Infrastruktur anzubinden. In diesem Szenario (siehe den Beitrag zumThema Clean WLAN) regelte die Firewall den sicheren Zugriff – Prüfung auf Malware miteingeschlossen. Eine Stufe professioneller wurden zwei APs eingesetzt, um den vollautomatisierten Gastzugriff (mit Username und Kennwort beim Sekretariat abgefragt) vom internen WLAN-Datenverkehr zu trennen.

Leistung ist gefragt

Das Standard-Gast-WLAN hatte meist nicht viel zu tun. Besucher waren glücklich, wenn sie auf einfachem Weg in ihr eigenes Unternehmen eine VPN-Verbindung aufbauen konnten, oder sich die Wartezeit mit »Informationsbeschaffung« im Internet vertreiben konnten.

Die neuartige Nutzung der WLAN-Technologie macht Schluss mit jener Minimalauslastung des drahtlosen Netzwerks. Viele Anwender wollen mit ihrem (privaten?) Smartphone den Firmen-WLAN-AP nutzen. Firmeneigene Tablets müssen eingebunden werden.

Jetzt gilt es, den Standort der APs zu prüfen. Diese Entscheidung kann nicht mehr wie gewohnt „mal schnell“ entschieden werden. Zukünftig spielen die Übertragungsqualität und der zu erzielende Durchsatz eine kritische Rolle. Und es gibt noch viel mehr…

Sicherheit als zentrales Thema

Die Grenze von „internem“ und „externem“ Datenfluss war in der Vergangenheit leicht zu trennen. Im einfachsten Fall erfolgte dies durch eine physikalische Trennung (vgl. den Einsatz von zwei Access-Points). Damit ist jetzt Schluss.

Tablet-Anwender des eigenen Unternehmens sind aus Sicht des Firewall-Administrators – so das Gerät nicht vollständig für eine private Nutzung gesperrt – als externe User zu sehen. Jene benötigen aber Zugriff auf interne Systeme. Ein externer User, der sich bereits im internen LAN befindet? Ein völlig neuartiges Szenario!

Vom Spielzeug zur Unternehmenstechnologie

iPad und iPhone sind aber erst der Anfang. Eine sehr schicke Lösung bietet Apple mit seinem AppleTV. Das kleine Kästchen ist in Minuten in das WLAN eingebunden und kann von jedem Gerät, welches sich im gleichen Drahtlosnetz bewegt über AirPlay angesteuert werden. Schließt man das Gerät an einen Fernseher oder Beamer an (HDMI, notfalls mit einem HDMI auf VGA Adapter mit 3,5mm Audioausgang [Für Apple TV 2te, 3te Gen., TV, Monitor oder Beamer mit VGA-Anschluss, 7cm Kabellänge] - ATVPRO ), so wird jedes iPhone zum Multimedia-Präsentator für kleine und große Gruppen.

- WLAN Mesh: automatische Zusammenlegung der eingesetzten FRITZ!-Produkte zu einem intelligenten WLAN-Netz mit optimaler Leistung, kompatibel zu allen gängigen WLAN-Routern

- Dual-WLAN AC + N-Technologie mit bis zu 1.300 MBit/s (5 GHz) + 450 MBit/s (2,4 GHz) gleichzeitig.Komfortable Bedienung über browserbasierte Benutzeroberfläche

- Einfache WLAN-Einrichtung per Knopfdruck über WPS (Wi-Fi Protected Setup), maximale WLAN-Sicherheit mit WPA2 (802.11i)

- Am Gigabit-LAN-Anschluss verbundene Geräte (Computer, Drucker, Audio-Video-Zuspieler, u.a.) erhalten WLAN-Funktion

Letzte Aktualisierung am 27.07.2024 / Affiliate Links / Bilder von der Amazon Product Advertising API

Schulungen sind nun ebenso einfach abzuhalten, wie Präsentationen. Keine Verkabelungsarbeiten, keine Treiberprobleme, keine Kompatibilitätsprobleme. Drei »Tabs« auf dem iPad und das Bild erscheint in schönster HD-Auflösung auf dem großen LED-Fernseher.

Der Feind in Deinem Haus

Die schöne neue Welt hat natürlich einen Haken. Kunden, Partner und Gäste könn(t)en so sicherlich einfach deren Geräte für eine Präsentation in das WLAN des Unternehmens einbinden. Wie aber kann ein Zugriff auf das interne Lan unterbunden oder zumindest gesteuert werden? Eine 4G/UMTS-Verbindung der tragbaren Geräte bietet schließlich die ultimative Aushebelung der firmeneigenen Sicherheitsstrategie!

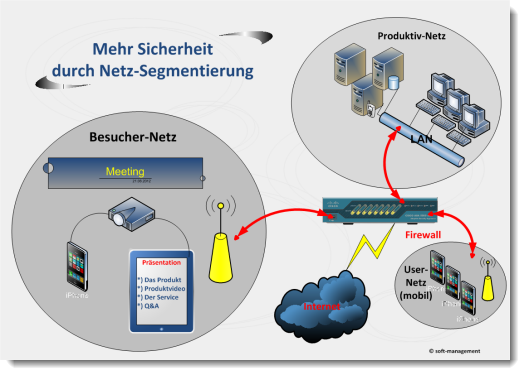

Strategie der drei Netze

Die Lösung dieser (und weiterer) Probleme liegt in einer Veränderung der Infrastruktur des Netzwerks. Neben dem klassischen, vollverwalteten »internen« Netz (egal, ob mit WLAN oder ohne), wird ein zweites aufgebaut. Charakteristisch für diese Zone im Netzwerk ist, dass es nicht gemanagt wird, aber für den Zugriff sehr wohl eine Authentifizierung notwendig ist. In diesem Abschnitt befinden sich u.a. alle BYOD-Geräte sowie auch alle Gastzugänge mit sich ständig ändernden Anmeldedaten.

Die dritte Zone des Netzwerks ist fast vollständig offen. WLAN-Hotspots sind selbstverständlich kennwortgeschützt und verschlüsselt. Wurden die Daten aber ausgehändigt, so ist keine weitere Authentifizierung notwendig. In dieser Zone befinden sich auch Geräte wie das AppleTV.

Es koordiniert: Mr. Firewall

Die Oberhoheit über den gesamten Datenfluss innerhalb der Zonen und hinaus ins Internet hat die Firewall des Unternehmens. Über deren Schnittstellen erfolgt die gesamte Steuerung und Überwachung des Datenverkehrs. Auf diese Weise sind auch temporäre Ausnahmen schnell erledigt – und wieder geschlossen.

Nichts ohne passende Infrastruktur!

Die Umsetzung einer solchen Drei-Zonen-Infrastruktur ist sowohl finanziell wie technisch keine große Herausforderung. In größeren Firmen ist aber vor allem die Planung der entscheidende Punkt.

Auf jeden Fall sollten „spontane Übergangslösungen“ sofort verworfen werden. Zu wichtig ist der Schutz des Netzwerks. Planung, Infrastruktur und Einführung – und keine andere Reihenfolge!