Vom Paketfilter zur Next Generation Firewall

Die Absicherung des Firmennetzwerks war vor nicht allzu langer Zeit relativ einfach. Eine Firewall und ein meist einfaches Regelwerk genügten, um die Abschottung gegen ungewünschten Datenverkehr zu gewährleisten. Meist nahm der Administrator über einfache Ja-Nein-Richtlinien die Trennung von Gut und Böse vor. Die aktuellen Entwicklungen der IT-Praxis machen diese Herangehensweise unbrauchbar. Zeit, die Funktionalitäten Ihrer Firewall einer Prüfung zu unterziehen.

Nirgendwo sind die Änderungen der IT-Nutzung so drastisch zu bemerken wie im Bereich der Sicherheit. Vollständig andere Nutzungsgewohnheiten und stark veränderte Hardwareumgebungen machen ein vollständig neues Setup der Sicherheitsrichtlinien notwendig. Neben einer Vielzahl anderer Komponenten wird dabei der Firewall eine vollständig neue Kontroll- und Steuerungsfunktion zuteil.

Nirgendwo sind die Änderungen der IT-Nutzung so drastisch zu bemerken wie im Bereich der Sicherheit. Vollständig andere Nutzungsgewohnheiten und stark veränderte Hardwareumgebungen machen ein vollständig neues Setup der Sicherheitsrichtlinien notwendig. Neben einer Vielzahl anderer Komponenten wird dabei der Firewall eine vollständig neue Kontroll- und Steuerungsfunktion zuteil.

What’s New Pussycat?

Die Liste der Änderungen ist lange und gravierend. So steigt das Ausmaß an Netzwerkverkehr sowohl im internen LAN wie auch im WAN dramatisch. Es ist aber nicht nur mehr, sondern auch eine gänzlich neue Qualität an Datenverkehr. Vorbei sind längst die Zeiten, wo Internet-Traffic gleichzusetzen war mit Surfen, E-Mail und FTP-Dateitransfer. Web-basierende Anwendungen sind keine lineare Fortsetzung des alten Browsens, sondern bringen völlig neue Protokollnutzungen. Vorbei die Einfachheit von Port 80, 25, 110!

Die gute alte Firewall

Jede Anwendung ein Port – das war einst die Devise. „Well known ports“ wurden sie aus diesem Grund auch genannt. Alles wurde geblockt, die wenigen benötigten „Anwendungen“ über das Portfiltering freigeschaltet. Ein Dienst nicht gewünscht? Kein Problem! Die Portliste wurde angepasst. Ports und Protokolle waren der Alltag des Firewall-Administrators. Der Paketfilter und ein „Stateful Inspection“ regelten den Rest. Nur selten waren Änderungen am statischen Regelwerk notwendig und Reports waren eher was für Pedanten.

Die neuen Herausforderungen

Es ist auch schon eine Weile her, als schlaue Anwendungsprogrammierer den „Fallback“ auf Port 80 entdeckten. Dieser war in allen Unternehmensnetzen nach außen offen. Ohne Port 80 (http) kein Internet. Warum also nicht diesen nutzen, wenn der Admin den üblichen blockiert? Viele Internetanwendungen arbeiten heute noch so. Findet Skype über „seinen“ Port den Zugang ins Internet nicht, dann wechselt die Applikation einfach auf Port 80. Und schon klappt auch das Telefonat und Instant Messaging über den einst nur fürs Surfen gedachten Port.

Gleiches gilt heute für fast alle Webanwendungen – vom Webradio über diverseste Cloud-Services bis hin zu allen Varianten von Social Media. Unerwünschten Traffic zu blockieren ist damit einigermaßen schwierig geworden. Die „langsame Internetleitung“ ist meist eine Folge davon. Die „YouTube-Fraktion“ im Büro gibt der Bandbreite den Rest. Ausgelastet oder falsch genutzt – die Antwort kann nur eine Analyse bringen.

BYOD, Remote Access und WLAN

Neben diesen neuen „Diensten“ bringen zusätzliche Geräte und Anwenderszenarien einen weiteren Schub an Last. Die aktuell viel diskutierte Nutzung von privaten Endgeräten in Unternehmensnetzwerken (Bring Your Own Device) stellt eine große Herausforderung an das IT-Management. Die genutzte Bandbreite (WLAN) ist hier wohl das geringste Problem. Datenschutz und Malwarebekämpfung sind die Sicherheitsrisiken Nummer eins. Was nutzt die beste Firewall-Abwehr, wenn der Trojaner im internen WLAN sein Unwesen treibt? Einzige Lösung: Die Drahtloszugänge müssen in einer Einheit mit der Firewall gesehen werden. Da hilft nur eine kombinierte Verwaltung mit einer Sicherheitspolicy – der Inhalt der Regeln kann ja unterschiedlich sein (siehe dazu unseren Blogeintrag über Clean WLAN).

Immer häufiger setzen Unternehmen auch auf den Zugang von externer Seite ins LAN per VPN. Einerseits lassen sich damit sowohl Partner und Zweigstellen wie auch Heimarbeiter einfach in den Unternehmensworkflow integrieren (IPSec-VPN), andererseits kann auf diese Weise jedes Endgerät (Tablets, Notebooks, etc.) einfach diverse Dienste wie Exchange oder SharePoint von unterwegs nutzen (SSL-VPN). Auch dies erhöht die Anforderungen: Bandbreite, Authentifizierung, Malware-Analyse und Datensicherheit. Der Datenstrom muss am Gateway entschlüsselt und geprüft werden. Nur so kann die Integrität überwacht und gewährleistet werden. Multi-Layer-Netzwerksicherheit ist die Devise.

Die nächste Generation

Welche Kriterien gilt es also bei beim Kauf einer Firewall zu berücksichtigen? Zum ersten muss diese die sogenannte „Deep Packet Inspection“ (DPI) ermöglichen. Jener „tiefe Blick“ kann dem Datenstrom die gewünschten Informationen entnehmen, welche für ein Regelwerk auf Anwendungsseite notwendig ist. Dazu ein Beispiel: Die Sicherheitsrichtlinie Ihres Unternehmens erlaubt die Nutzung von eBay nur in der Mittagspause und nach 17 Uhr. Diese Vorgabe kann auf Firewall-Seite durch den Einsatz einer Applikationsregel erzwungen werden. Datenpakete zum virtuellen Auktionshaus werden außerhalb dieses Zeitrahmens einfach geblockt. Sie meinen, das könnte Ihre alte Firewall auch, indem sie die URL blockiert? So einfach ist die Sache nicht. Dazu ein etwas komplexeres Szenario.

Application Intelligence

Die IT-Policy der Firma erlaubt die Nutzung von Facebook. Aufgrund der eigenen Präsenz auf dieser Plattform ist die Nutzung sogar gewünscht. Ausnahme: Spiele und anderer „Schnick-Schnack“ von Facebook sind tabu. Spätestens jetzt muss Ihre Firewall zeigen was sie kann. Application Intelligence (AI) nennt sich diese Fähigkeit. Auf Basis von Signaturen in den einzelnen Datenpaketen ist es dem Gateway möglich, exakt zwischen unerwünschtem und nutzbarem Traffic zu unterscheiden. Mit der entsprechenden Regel auf Firewall-Seite kann damit eine auf Papier existierende Firmenpolicy praktisch umgesetzt werden.

Analyse statt Sperre

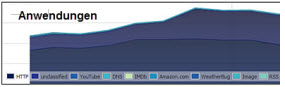

Es muss ja nicht immer ein Verbot sein. Vielleicht geht es Ihnen in erster Linie einfach darum, erst mal zu wissen, welche Art von Datentransfer Ihre verfügbare Bandbreite binnen weniger Wochen auf null reduziert hat. Mithilfe von Echtzeitanalyse und Reporting hilft Ihnen auch an dieser Stelle die „Next Generation Firewall“ (NGFW) ein entscheidendes Stück weiter. Ohne Analyse bleibt nur der Glaube. Und der fruchtet bei Netzwerkproblemen bekanntlicherweise wenig. Eine visuelle Darstellung der Anwendungsnutzung bringt die „Lastfresser“ schnell zum Vorschein und oft genügt schon die Sperre einer Webanwendung (z.B. Musik-Streaming), um die unternehmensrelevanten Applikationen wieder fliegen zu lassen. Netflow bringt das Reporting eine Ebene weiter und öffnet so manchem Netzwerkadministrator die Augen.

Es muss ja nicht immer ein Verbot sein. Vielleicht geht es Ihnen in erster Linie einfach darum, erst mal zu wissen, welche Art von Datentransfer Ihre verfügbare Bandbreite binnen weniger Wochen auf null reduziert hat. Mithilfe von Echtzeitanalyse und Reporting hilft Ihnen auch an dieser Stelle die „Next Generation Firewall“ (NGFW) ein entscheidendes Stück weiter. Ohne Analyse bleibt nur der Glaube. Und der fruchtet bei Netzwerkproblemen bekanntlicherweise wenig. Eine visuelle Darstellung der Anwendungsnutzung bringt die „Lastfresser“ schnell zum Vorschein und oft genügt schon die Sperre einer Webanwendung (z.B. Musik-Streaming), um die unternehmensrelevanten Applikationen wieder fliegen zu lassen. Netflow bringt das Reporting eine Ebene weiter und öffnet so manchem Netzwerkadministrator die Augen.

Fluch und Segen der Cloud

Social Media und Public-Cloud-Anwendungen sind nicht nur hinsichtlich der persönlichen Konzentration im Arbeitsalltag ein Problem. Die Nutzung kann auch erheblichen Einfluss auf die Netzwerklast haben (Beispiel: die private Dropbox). Ein weiterer Grund zur Achtsamkeit ist hier das Thema Sicherheit. Das Schädlingsszenario ist vielfältig: vom „einfachen“ Twitter-Link auf eine Malware-Site bis hin zum Virusversand via Messaging-System. Auch hier muss eine Firewall „dazwischenfunken“.

Völlig unübersichtlich wird die Situation, wenn auch noch private Smartphones und Tablets Zugang zum internen WLAN erhalten. Sie wären nicht das erste Opfer eines Android-Trojaners, der auf diese Weise ganz einfach Einlass in das sonst so massiv von außen geschützte LAN gefunden hat.

Sicherheit versus Nutzbarkeit

Egal welche exakten Regeln und Vorschriften auf Firewallseite umzusetzen sind, eines hat Priorität: die Nutzbarkeit. Was nützt die beste Absicherung, wenn die Umsetzung am Gateway dieses in die Knie zwingt und damit jeglichen Einsatz im Alltag behindert. Ein Rat aus der Praxis: geben Sie Ihrer Firewall „Luft nach oben“. Soll heißen, eine starke CPU und ein performanter Datendurchsatz sind nicht nur eine Bedingung zum aktuellen Zeitpunkt, sondern sollten auch für Auslastungsanstiege in der Zukunft kalkuliert werden. Eine „gute“ Firewall kostet einige Euro und wird auch nicht kurzfristig getauscht. Dementsprechend sollte auch geplant und dimensioniert werden. Maximale Sicherheit bei flexibelster Nutzung lautet die Devise.

Firewalling heute

Die Unüberschaubarkeit an Bedrohungen bei gleichzeitiger Nutzungssteigerung von Diensten und Applikationen im Web machen aus der ehemals statischen Firewall-Administration einen entscheidenden Faktor in Sachen Unternehmensproduktivität. Monitoring und Analyse werden auf der Gateway-Seite immer wichtiger und sollten in den täglichen IT-Management-Prozess einbezogen werden. Vorbei ist die Zeit des Firewall-Admins im stillen Kämmerlein. Spätestens ab jetzt gehört er mitten in den EDV-Reigen. Und vergessen Sie nicht: Nehmen Sie sich Zeit bei der Wahl Ihrer Firewall!

2 Antworten

[…] abgehende Telefonate. Wer dafür Bedarf hat, sollte auf seiner Checkliste ein großes Kreuz bei VPN und Verschlüsselung […]

[…] – ist es, mit der Installation von technischen Geräten zu beginnen. “Wir haben ja eine Firewall!” lautet nicht selten die Antwort auf das Setup der IT-Sicherheit. “Und die […]