Mehr IT-Sicherheit für KMUs mit Managed Services

Sicherheit und EDV ist heutzutage keine einfache Kombination. Neben den klassischen Bereichen (Firewall-Management, Malware-Bekämpfung und verschlüsselten Remote-Zugängen) umfasst eine Security-Strategie eines Unternehmens noch eine Vielzahl zusätzlicher Arbeitsgebiete. Eine richtige Herausforderung vor allem für Firmen, deren IT-Budget begrenzt und EDV-Personal so gut wie nicht vorhanden ist. Mit diesem Beitrag wollen wir eine kleine Serie starten, die die Notwendigkeiten und deren kostensparende Umsetzung näher betrachtet.

Mehr als Firewall und Anti-Virus

Um den vielfältigen Gefahren im IT-Betrieb entsprechend begegnen zu können, ist im ersten Schritt vor allem eines wichtig: zu wissen, welche Bestandteile einen effizienten Schutz erst möglich machen. Security-Management ist allem voran ein Konzept, erst dann folgen die Technik und deren Implementierung. Ist das Design fehlerhaft, so kann auch der Schutz unmöglich vollständig sein.

Eine traurige Bilanz

Umfragen zur IT-Sicherheit in Unternehmen zeigen eine traurige Bilanz. Meist sind es – laut eigenen Angaben – die befürchteten Kosten, die Firmen davor zurückschrecken lassen, eine umfassende Sicherheitsstrategie zu entwerfen und umzusetzen. Dementsprechend leidet das Sicherheitsniveau in der Praxis.

Am Anfang ist der grüne Tisch

Ein weit verbreiteter Fehler – nicht nur in Unternehmen kleiner und mittlerer Größe – ist es, mit der Installation von technischen Geräten zu beginnen. „Wir haben ja eine Firewall!“ lautet nicht selten die Antwort auf das Setup der IT-Sicherheit. „Und die Anti-Virus-Software wurde erst letzten Monat verlängert.“ Ein Tipp: Nutzen Sie Bleistift und Papier, um die Gesamtheit der Anforderungen in der Übersicht zu skizzieren. Oder – wer es technischer haben will – eine Mindmapping-Software. Dies bewahrt vor allzu schnellen und damit unausgereiften Technik-Setups.

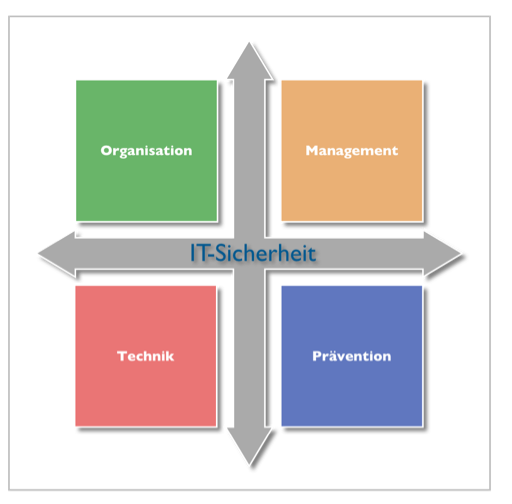

IT-Sicherheit ist mehr als Technik

Die Gegner kennen

Ein Sicherheitskonzept einer Firma ist vor allem im IT-Bereich ein Prozess, welcher ständig angepasst und überarbeitet werden will. Keine einmalige Festlegung, sondern nur die ständige Adaption geänderter IT-Prozesse garantiert ein größtmögliches Maß an Schutz. Wird ein Teil vernachlässigt, so wird die gesamte Strategie ad absurdum geführt.

Im ersten Schritt werden demnach alle Prozesse und Systeme aufgelistet, die für Bedrohungen anfällig sein könnten. Auch hier gilt: Wir sprechen nicht (nur) von einer Liste aller Geräte, sondern von IT-Nutzung. Und diese zeigt sich als weitaus umfangreicher und komplexer.

Schützenswerte Bereiche

Wie gesagt: im ersten Teil zu diesem Thema wollen wir uns nur dem grundlegenden Setup, also einer möglichst vollständigen Aufstellung aller Bereiche zuwenden. Starten wir mit einer einfachen Liste, die dann schrittweise detaillierter ausgeführt, geordnet und ergänzt werden soll.

- Perimeter: In diese Kategorie fällt die klassische, hoffentlich schon immer gepflegte Abwehr gegen Eindringlinge von außen.

- Interner Schutz: Hier wird die Auflistung schon viel schwieriger. Neben der klassischen Malware- und Spam-Abwehr fallen diverseste Themen in diesen Bereich – von der Nutzung externer Datenträger über das Kennwort-Management bis hin zum Patch-Management.

- Verschlüsselung: Aufgrund der aktuellen Entwicklungen sollte diesem Punkt eine eigene Kategorie gewidmet werden. Die Anforderungen und Umsetzungsmöglichkeiten unterscheiden sich von Firma zu Firma enorm.

- Cloud-Nutzung: Für die einen die Lösung (fast) aller Probleme, für die anderen der Grauen schlechthin. Ein Bereich der nicht fehlen darf.

- Mobilität: Vielleicht das Thema schlechthin. Neben dem Anytime-Anywhere-Anspruch für alle Varianten von IT-Arbeit sollte an dieser Stelle auch über BYOD und Fremdzugänge (öffentliche WLANs, etc.) nachgedacht werden. Wie sieht der Leitfaden beim Verlust von Geräten oder Diebstahl aus?

- Der Mensch im Mittelpunkt: In diese Kategorie fallen alle Überlegungen zum größten Problem der IT-Security – dem Anwender. Vom Mitarbeiterleitfaden zu effektiven Unterstützung der User bis zum Social Hacking fallen viele meist ignorierte Themen in diesen Bereich.

- Rechtliche Anforderungen: Je nach Aufgabengebiet des Unternehmens sind in deren gesamter IT juristische Auflagen zu beachten. Compliance ist das Stichwort.

Das Konzept, die halbe Miete

Vielleicht sehen Sie schon an der Vielfalt jener Punkte, die ein Sicherheitskonzept ausmachen, dass eine saubere Planung unerlässlich ist. Neben vielen allgemein gültigen Teilen müssen aber auch individuelle Ansprüche und Notwendigkeiten in ein Gesamtkonzept einfließen. Dieser Part kann nur durch eine vorgelagerte Analyse der Unternehmensprozesse und speziellen Vorgaben geleistet werden. Der Sicherheitsleitfaden ist immer eine speziell auf die Anforderungen der Firma abgestimmte Leitlinie.

Sicherheit und Kosten. Eine Abwägung.

Zu wenig Zeit, zu wenig Know-how?

An der Komplexität des Themas wird schnell klar: Firmen ohne speziell ausgebildete IT-Mitarbeiter können eine Security-Strategie kaum intern umsetzen. An diesem Punkt kommen „Managed Security Services“ ins Spiel. Nach der Konzepterstellung und deren Umsetzung kann die Wartung und Überwachung aller sicherheitskritischen Punkte mit geringen Kosten an einen externen Dienstleister vergeben werden. Outtasking ist die Parole, wenn es darum geht, die bestmöglichsten Vorkehrungen zur Abwehr von IT-Gefahren zu treffen, ohne das IT-Budget zur Explosion zu bringen. Zu viel Sparen ist kontraproduktiv und setzt die Security-Bilanz im Unternehmen aufs Spiel.

Eine Frage der Energie

Die einzelnen Schutzszenarien werden wir in weiteren Beiträgen an dieser Stelle genauer betrachten. Wie sagte ein Kollege so schön? Meist wird für die Zuteilung der Firmenparkplätze in Unternehmen mehr Energie aufgewendet als für die Sicherheit der EDV-Infrastruktur. Machen Sie es besser. Eine stabile IT-Umgebung ohne Produktivitätsausfälle und Datenverlust wird es Ihnen danken.