SSL oder IPsec – Welches VPN ist besser?

Der Zugriff von extern auf das Unternehmensnetzwerk wird immer wichtiger, teilweise sogar unentbehrlich. Da die Vertraulichkeit hier höchste Priorität hat, ist der Einsatz von Verschlüsselung beim Datentransfer Pflicht. Ein VPN muss her und ein passendes Gateway. Aber welches VPN? SSL oder IPsec? Und wo liegen die Unterschiede?

Noch nie war Remote Access so günstig!

Den Bedarf an Remote-Lösungen gab es schon immer. Aus Kostengründen blieb der Einsatz aber meist jenen Anwendern und Abteilungen vorbehalten, die ohne den jederzeitigen Zugriff gar nicht arbeiten konnten.

Den Bedarf an Remote-Lösungen gab es schon immer. Aus Kostengründen blieb der Einsatz aber meist jenen Anwendern und Abteilungen vorbehalten, die ohne den jederzeitigen Zugriff gar nicht arbeiten konnten.

Der günstige DSL-Zugang vom Home-Office und die nahezu flächendeckende Ausbreitung von Internet-Hotspots ermöglichen heutzutage einen Fernzugriff (fast) zum Nulltarif. Ist eine Verbindung dieser Art nicht möglich so bleibt noch immer der mobile UMTS-Zugang, der zumindest im Inland erschwinglich ist.

Neue Arbeitsmodelle erfordern neue Technik

Die aktuelle »Work-Life-Balance«-Diskussion macht es deutlich: Flexible Arbeitszeiten sind erst der Anfang einer sich verändernden Arbeitswelt. Nicht wenige Firmen bieten ihren Mitarbeitern die Arbeit im Home-Office an und dann gibt es ja noch den zunehmenden Stab an „freien“ Mitarbeitern.

Einen Gewaltschub erhielt die Remote-Anforderung in vielen Unternehmen durch den Einsatz mobiler Endgeräte (Stichwort: BYOD). Egal ob bloßer Zugriff auf den Mailserver oder eine Bedienung des CRM-Systems über das Tablet – eine sichere Remote-Access-Lösung muss her.

Was ist ein VPN?

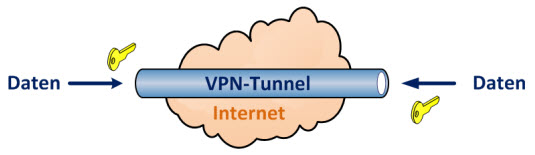

Eine kurze Begriffsklärung. VPN steht für »Virtual Private Network«, also eine virtuelle, vertrauliche Netzwerkverbindung. Diese ist erforderlich, da die Kommunikation über öffentliche Netze, das Internet, abgewickelt wird. Sicherheit ist also ein zentrales und nicht triviales Thema.

Virtuell? Zwischen zwei Endpunkten wird ein sogenannter Tunnel gelegt. Da die Verbindungsstrecke zwischen zwei logischen Einheiten erfolgt, wird diese als virtuell bezeichnet. Wie viele physikalische Netzwerke dazwischen liegen bleibt irrelevant.

Privat? Diese Tunnelverbindung wird durch den Einsatz einer Verschlüsselungstechnologie erreicht. Eine Authentifizierung erfolgt durch die beiden Endpunkte. Eine Abänderung der übermittelten Daten verhindert eine Integritätsprüfung. Damit ist die „Privatsphäre“ garantiert.

Die beiden Hauptarten des VPN

Grundsätzlich gibt es bei dieser Art des gesicherten Zugriffs zwei Varianten: Als Remote-Access-VPN wird eine Verbindung eines einzelnen Anwenders bezeichnet, der z.B. von seinem PC einen Tunnel zum VPN-Gateway des Unternehmens aufbaut. Die Verschlüsselung gilt also vom Home-Office-PC bis zum Eingangspunkt der Firma.

Etwas anders gestaltet sich der Site-to-Site-Tunnel. Hier bestehen beide Endpunkte des VPN aus einem Gateway. Klassischerweise erfolgt diese Anbindungsart bei der logischen Verbindung zweier Firmennetzwerke. Damit ist die EDV der Zentrale schnell an die einzelnen Niederlassungen angebunden.

Die Steuerung bzw. Beschränkung des Zugriffs erfolgt durch ein Regelwerk auf den beiden Gateways (Firewalls). Zu den damit einhergehenden Einschränkungen kommen wir etwas später.

Noch mehr Sicherheit: MPLS-VPN

Eine Spezialform der verschlüsselten Verbindung, die nicht unerwähnt bleiben sollte, ist das MPLS-VPN. Diese, meist in größeren Unternehmen zum Einsatz kommende Anbindungsform, wird auch als Secure VPN bezeichnet. Meist stellt ein Provider die benötigten Netzwerkstrecken zur Verfügung – und die eigens dafür benötigten Endgeräte. Die Umsetzung des gesamten virtuellen Netzwerks erfolgt also mit den physikalischen Ressourcen des Providers. Entsprechend höher sind auch die Kosten.

Arbeiten wie im Büro

Der große Vorteil der VPN-Anbindung – egal, ob RAS oder Site-to-Site – Sie arbeiten (fast) wie im Büro. Einzige Einschränkung ist die Verbindungsgeschwindigkeit zu den Serverressourcen. Von manchen technischen Problemen der VPN-Technologie einmal abgesehen.

So wird keinerlei Änderung an den Programmen benötigt und der Integrationsaufwand hält sich in Grenzen. Auch die Kosten sind überschaubar, was vor allem für KMUs ein Argument ist.

IPsec – Fat-Client für Sicherheit

Bei einer Verbindung zweier Unternehmen gibt es keine kostengünstigere Variante als das IPsec-VPN. Dabei wird meist auf beiden Firewalls ein entsprechender Tunnel für die Gegenseite konfiguriert. Damit ist die gesamte Strecke von Firewall A zu Firewall B verschlüsselt. Ein entsprechendes Regelwerk auf beiden Seiten beschränkt den Zugriff der Gegenseite auf die notwendigen Ressourcen und Zugriffe.

Letzte Aktualisierung am 27.07.2024 / Affiliate Links / Bilder von der Amazon Product Advertising API

Für den Remote-Client gab es jahrelang auch keine Alternative zur IPsec-Technologie. Ein Stück Software, der VPN-Client, musste auf dem Gerät (Notebook, Home-PC) installiert werden. Nach der Eingabe von Username und Kennwort konnte der Anwender – so auf Gateway-Seite entsprechend zugelassen – damit auf die Server im Unternehmensnetzwerk zugreifen. Der private Internetzugang wurde damit zur gesicherten Anbindung im beruflichen Umfeld (eine entsprechende Konfiguration des Clients vorausgesetzt).

Verschlüsselung wie beim Homebanking

Was mit den mittlerweile gewohnten Zugriffen auf Bankserver und Online-Shops begann, setzt sich nun immer mehr auch auf Unternehmensebene durch: der verschlüsselte Zugriff per Https, also SSL. Der Vorteil auf den ersten Blick: der Anwender benötigt nur noch einen Browser. Das Https-Protokoll sichert die Verbindung und wird auf Firmenseite durch ein SSL-Gateway terminiert.

Vorteile der SSL-Anbindung

Da für den Zugriff nur noch ein Internet-Browser benötigt wird, ist auf Client-Seite auch keine zusätzliche Software nötig. Damit ist prinzipiell jedes Endgerät als „Arbeitsinstrument“ nutzbar – der eigene PC wie der des Partners, das Hotel-Terminal und sogar der PC im Internet-Café. Auch das Betriebssystem spielt – erst mal – keine Rolle.

Varianten des SSL-VPN

Die schöne Welt des SSL-Zugriffs hat aber einen Haken. Da der Browser als Zugriffsmedium dient, ist sein Zugriff erst mal auf Webanwendungen beschränkt. Dies wird auch als »Clientless« bezeichnet. Das SSL-Gateway auf Firmenseite dient dabei als SSL-Proxy, nimmt also Anfragen von extern an, prüft diese auf Gültigkeit und zusätzliche Sicherheitsdefinitionen und leitet den Datenstrom dann an das eigentliche System im internen Netzwerk weiter.

Dies funktioniert ohne Probleme bei Webanwendungen wie den Web-Access-Zugang auf den Mailserver (Exchange/OWA, Lotus Domino) oder den Http-Zugriff auf ein Sharepoint-Portal. Was aber, wenn Ihr System nicht webfähig ist?

Der SSL-Thin-Client

Stufe 2 des SSL-Zugriffs wird durch die Erweiterung mit Java erreicht. Auf Nutzerseite spricht man dann von einem „Thin Client“. Der Browser wird in dieser Stufe durch die Installation einer Erweiterung (Java-Plugin, manchmal auch ActiveX) in seinen Möglichkeiten bereichert. Ist diese Erweiterung nicht installiert, so kann der Anwender diese direkt von der Appliance oder aus dem Internet nachinstallieren.

Dies ist aber gleichzeitig die erste Hürde beim Zugriff von „Anywhere“. Auf der jeweiligen Arbeitsstation werden naturgemäß entsprechende Administratorrechte vorausgesetzt. Schwierig bis unmöglich – je nach vorhandener Umgebung. Internet-Café? Fehlanzeige.

Richtig Fat

Manchmal nutzt aber selbst der Plugin-Weg nichts. Dann müssen technisch andere Möglichkeiten im Rahmen des SSL-Zugangs genutzt werden.

Lässt sich ein Remote-Zugriff auf einen Server (RDP oder SSH) noch über ein heruntergeladenes Java-Applet realisieren, so ist spätestens beim direkten Zugriff auf Dateien Schluss mit Plugins. An dieser Stelle unterscheiden sich die Anforderungen nur noch minimal vom eingangs beschriebenen IPsec-Zugriff. Zusätzliche Software muss installiert werden. Diese ermöglicht dann die notwendigen Systemänderungen wie das Setzen von statischen Routen oder die Implementierung virtueller Netzwerkkarten.

Jener Fat-Client bietet aber dann auch die volle Funktionalität. Nicht nur die Umleitung von Ports ist damit möglich (zur Erinnerung: wir kommunizieren / tunneln über ein Http-Protokoll), sondern sogar die Umleitung ganzer Anwendungen („Application Forwarding“).

Vorteile des SSL-VPN

Je nach Anwendungsgebiet bietet die Implementierung eines SSL-Gateways viele Vorteile. Dass nur ein Browser benötigt wird, ist nur auf den ersten Blick ein solcher. Ein weiterer zeigt sich, wenn etwas detaillierter auf die Zugriffsrechte eingegangen wird. SSL-Zugänge werden auf Anwendungen konfiguriert – nicht auf Systeme. Einfacher ausgedrückt: Durch den Zugriff auf ein „Portal“ kann der Endanwender genau auf „seine“ Anwendungen beschränkt werden. Die umständliche Konfiguration auf Serversysteme und Ports – wie bei IPsec-VPNs üblich – entfällt.

Ein weiterer Vorteil im Rahmen der generellen Unternehmenspolicy bietet die einfachere Überwachung und Absicherung des User-Zugriffs. Sogenannte „Web-Application-Firewalls“ (WAF) bieten eine sehr effiziente Möglichkeit der Absicherung von unerwünschten Zugriffen.

Nachteile des SSL-Setups

Wo ist nun der Haken? Wer den Text bis an diese Stelle aufmerksam gelesen hat, ist bereits gewarnt. Ein Rechner, der von der internen Firmen-IT für den Remote-Zugriff aufgesetzt wurde, ist für mehr vorbereitet. Dieses Notebook, dieser Home-Office-PC ist mit der gesamten internen IT-Strategie abgestimmt. Und dazu gehört viel mehr als nur das Setup des Remote-Zugangs. Vom aktuellen Patch-Level des Betriebssystems über die Aktualisierung von Schwachstellen (Browser, Java, Flash, etc.) bis hin zur Viren- und Trojanerabwehr reicht der Schutz eines sorgfältigen Setups. Beim so bequemen Zugriff von jedem Browser eines beliebigen PCs bleibt dies alles abseits der Reichweite der internen IT. In einem Satz: der Status des Endgeräts ist „unknown“. Und Fremdgeräten den Zugriff auf die internen Systeme zu gewähren ist so eine Sache… Selbstverständlich gibt es auch dafür wieder Geräte und Mechanismen. Dazu mehr in einem anderen Blog-Beitrag.

Neue Technik, neue Probleme

Darüber hinaus gibt es aber selbst in diesem Setup neue Herausforderungen für die IT-Mannschaft. Allein „Java“ ist so ein Reizwort. Wer nur die letzten Wochen zum Thema IT-Sicherheit verfolgt hat, weiß, dass Java heute zu den IT-Gefahren überhaupt gehört. Sicherheitslücken in der Oracle-Software gehören zur Tagesordnung. Aber auch die „normalen“ Probleme von Java-Anwendungen strapazieren die Nervenstränge jedes Administrators genug. Kompatibilitätsprobleme ohne Ende, Tests mit unterschiedlichen Versionen, der IT-Admin kann ein Lied davon singen.

Die SSL-Homepage: Das Portal

Der grundlegende Zugriff des SSL-Users besteht aus zwei Komponenten: seinem Browser und einem Firmenportal. Das „Portal“ bietet dem Anwender nichts weiter als eine Webseite, die den Einstieg in die (speziell für ihn) freigeschalteten Ressourcen dient. Hier sind einfach klickbare Links (Icons), die den Aufruf der benötigten Anwendungen auslösen.

Neue Geräte, neue Apps

Die Installation von zusätzlichen Browser-Erweiterungen funktioniert bei mobilen Geräten nur sehr eingeschränkt. Apple-User können mit Flash ein Lied davon singen.

Ähnlich verhält es sich bei der Erweiterung von SSL-Zugängen. Java-Applets oder ActiveX-Implementierungen sind nicht möglich. Hier muss eine „App“ her. Schlussfolgerung: Sie benötigen für die Nutzung des SSL-Zugangs eine herstellerspezifische Anwendung auf Ihrem mobilen Gerät. Und selbst wenn diese über einen App-Store zur Verfügung gestellt wird – Sie müssen mit all den Einschränkungen und Problemen leben.

Und nun?

Die Antwort auf die Frage „SSL- oder IPsec-VPN?“ gibt es nicht. Je nach Anforderung fällt die Entscheidung anders aus. Abgesehen von der Anbindung von anderen Standorten – hier ist ein „Site-to-Site-VPN“ ohne Alternative – gilt es, die Vorgaben genau zu analysieren und erst dann die Entscheidung zu treffen. Vielfach wird eine parallele Nutzung beider VPN-Typen notwendig sein. Die einfachste Lösung ist aber im seltensten Fall die richtige: „Security First“ lautet die Devise.

2 Antworten

[…] die beiden Cloud-Varianten OneDrive und SharePoint-Online. Zugriff auf den Fileserver (über ein VPN)? Fehlanzeige. WebDAV? Nein. Die großartig konfigurierte SharePoint-Farm in der Firma? Nicht […]

[…] externer Zugänge (VPN, Citrix, RDS, VDI, […]