OME – E-Mail-Verschlüsselung für alle?

Vertraulichkeit ist speziell auf dem Gebiet des elektronischen Nachrichtenversands so eine Sache. Sie ist nicht einfach zu implementieren und wird wenig genutzt. Die Verschlüsselung von E-Mails sollte aber jeder nutzen (können). Wir werfen einen Blick auf die Antwort von Microsoft: Office Message Encryption (OME).

Verschlüsselung! Welche?

Beim Thema Verschlüsselung geht es nicht ohne ein wenig Technikverständnis. Der aktuelle Hype auf diesem Gebiet bringt eine ganze Masse selbsternannter „Experten“ zutage, was dem interessierten Einsteiger keine große Hilfe bringt. Da das Thema in diesem Blog schon des Öfteren näher beleuchtet wurde, wollen wir uns an dieser Stelle auf den grundlegenden Unterschied beschränken: Transport- und Inhaltsverschlüsselung.

TLS, SSL, IPSec

Keine Angst. Sie müssen nicht tausend neue IT-Kürzel lernen. Da der Einsatz einer Sicherheitstechnologie aber immer auch mit Technik zu tun hat, bleibt Ihnen zumindest ein Grundverständnis nicht optional. Viele Varianten zur Absicherung des E-Mailverkehrs basieren auf die Verschlüsselung des Transports. Der Inhalt selbst bleibt unangetastet: sowohl beim Versender wie auch beim Empfänger. Der Vorteil dieser Methode besteht darin, dass der Implementierungsaufwand gering ist und beide Kommunikationspartner die zusätzliche Sicherheit meist gar nicht bemerken. Bleibt nur noch die Frage, an welchen Punkten die Kodierung erfolgt und wo sie wieder aufgehoben wird. Oder einfacher: Wer hat die Schlüssel zur Entsperrung.

Germanys Next Email-Modell

Ein gutes Beispiel bietet die aktuelle Werbung von „E-Mail made in Germany„. Hier tun sich einige Anbieter zusammen und wollen dem Kunden die sichere E-Mail-Nutzung verkaufen. Ein tieferer Blick brachte aber zutage, dass auf dem Wege der Zustellung sowohl entschlüsselt wird. Soviel zum Thema: Wer hat die Schlüssel.

Inhaltsverschlüsselung

Zum Unterschied von TLS und anderen Transportverschlüsselungsmethoden kodieren S/MIME und PGP die Nachricht selbst. Der Versender nutzt dabei den öffentlichen Schlüssel des Empfängers und macht damit den Inhalt zu einer Ansammlung von binärem Datenmüll – bis der Empfänger mit seinem privaten Schlüssel (und nur der) die Nachricht wieder lesbar macht. Damit wird klar: Egal, wer auf dem Transportweg mitlesen will, er hat Pech gehabt. Sei es nun ein Internetanbieter und auch der Administrator eines Servers. Die Verschlüsselung reicht bis zum Postfach des Empfängers.

Schlüsseltausch und andere Schwierigkeiten

Warum der Einsatz dieser Art der Verschlüsselung so wenig Anwendung findet, zeigt sich bereits bei der Planung. Ein Zertifikat (mit öffentlichem und privatem Schlüssel) ist schnell gekauft und auch nicht sonderlich teuer. Einfache Varianten werden sogar kostenlos angeboten. Danach muss der öffentliche Schlüssel (der digitalen ID) jedes Mail-Partners gefunden und gespeichert werden. Dieser Punkt ist zwar etwas aufwendig, aber technisch keine große Herausforderung. Das war’s.

Wenden wir die Perspektive aber auf eine Vielzahl von Mitarbeitern eines Unternehmens so wird schnell klar: Neben einem nicht unerheblichen Aufwand droht hier schnell das völlige Chaos. Hier hilft nur eine zentrale Lösung, welche aber mit einigen Kosten für Anschaffung und Betrieb einhergeht.

Kompatibilität

Mehr Kopfschütteln von möglichen Anwendern erntet aber die Tatsache, dass selbst S/MIME und PGP nicht zueinander kompatibel sind. Je nach System des Empfängers müsste man folglich zeigen anderen Schlüssel installieren. Zuletzt kommt noch, dass der gleichzeitige Einsatz beider Varianten technisch so gut wie unmöglich ist.

Jetzt kommt OME, oder?

Der Ansatz der neuen (eigentlich aktualisierten) Microsoft-Lösung soll genau all diese Probleme beseitigen. Die Stolpersteine im Einzelnen:

- Der Empfänger nutzt überhaupt keine Verschlüsselung, soll aber eine geschützte Nachricht erhalten. Ein sehr weit verbreitetes Szenario. Dieses beginnt beim Mandanten eines Rechtsanwalts und endet beim Patienten des Hausarztes. Anmerkung: Leider nutzen heute selbst diese vertrauenskritischen Instanzen selbst keine vertrauliche Mailzustellung.

- Sie wissen nicht, ob Ihr Nachrichtenempfänger eine kompatible Lösung einsetzen. In diesem Fall muss eine Variante zur Kodierung genutzt werden, die dennoch den geheimen Tausch von Informationen ermöglicht. Ein vielfach in Unternehmen anzutreffender Umstand, welcher der Tatsache geschuldet ist, dass hier nicht „so einfach“ neue Software installiert werden darf und sollte.

- Die Implementierung einer unternehmensweiten Mailverschlüsselung ist zu teuer oder technisch nicht wartbar (Personal). Vielleicht sind es ja immer nur bestimmte Nachrichten (Buchhaltung, etc.) oder definierbare Empfänger, deren E-Mails verschlüsselt werden müssen. Dann ist der Microsoft-Ansatz sicherlich überlegenswert.

Wie funktioniert „Office Message Encryption“?

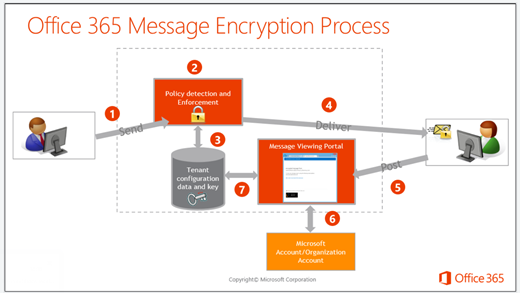

Microsoft bietet schon länger Dienste dieser Art an. Zuletzt mit Exchange Hosted Encryption. Nun wurde der Dienst vollständig in die Cloud-Plattform Office 365 integriert (bleibt aber auch mit dem firmeninternen Exchange Server nutzbar). Der Einsatz erfordert beim Empfänger keinerlei Installation und ist daher „ohne Rücksichtnahme“ zu implementieren. Wie soll das gehen?

Das Datacenter als Vermittler

Nach erfolgter Lizenzierung kann der OME-Nutzer sofort eine verschlüsselte Nachricht senden. Der Inhalt der Nachricht wird im Datacenter der Microsoft-Cloud in einen kodierten HTML-Anhang verpackt und – mit einer Anleitung zur weiteren Vorgehensweise – an den gewählten Empfänger geschickt. Öffnet dieser die Nachricht, so kann er – nach einer Authentifizierung – diese im Browser lesen und auch dort verschlüsselt antworten. Fertig. Der Abruf ist von keinem Mailclient abhängig und damit auch ortsunabhängig.

Wo ist der Haken?

Alle Schwierigkeiten der Mailverschlüsselung gehören damit (fast) der Vergangenheit an. Unabhängig von der eigenen Software (abgesehen von der Microsoft-Cloud) und ebenso von der des Empfängers kann nun fröhlich von jedermann vertraulich kommuniziert werden. Oder?

Etwas detaillierter betrachtet tun sich aber auch hier (zwangsweise) einige Hemmnisse auf.

- Die ausgehende Verschlüsselung bestimmt ein Regelwerk am Server. Beim Einsatz von Office 365 bedeutet dies, dass eine oder mehrere Transportregeln zentral bestimmen, was oder an wen verschlüsselt wird. Einfach in der Handhabung, zentral administrierbar, aber auch ohne Einflussnahme des Versenders. Eine Ausnahme: eine Verschlüsselung basierend auf eine Zeichenkette in der Betreffzeile bietet etwas Flexibilität. Wird z.B. der Wortlaut „vertraulich“ im Subject der Nachricht hinzugefügt (Vorlage), so wird unabhängig vom Empfänger oder des sonstigen Inhalts eine sichere Nachricht generiert.

- Eine „Störung“ der Kommunikation. Nahezu jeder benutzt heute sein Mailpostfach als das ultimative Gedächtnis. Um einen schriftlichen Austausch rückwirkend nachvollziehen zu können, ist dies meist unerlässlich. OME ist da ein Problem. Nicht nur dass die Ablage im Postfach (auch beim Empfänger) keine relevanten Inhalte mehr beinhaltet, etwaige Antworten über den OME-Service sind ebenfalls nicht mehr aufzufinden. Die geniale Suchfunktion in Outlook bleibt damit nutzlos. Gleiches gilt für die Einbindung in ein zentrales Projektarchiv. Hier ist dann fehleranfällige Handarbeit angesagt.

- Der Microsoft-Account ist Pflicht. Ein kritischer Punkt im OME-Konzept ist die Frage, wie sichergestellt werden kann, dass auch nur der angeschriebene Empfänger die Nachricht entschlüsseln kann. Auch eine Nachricht mit kodiertem Anhang kann schließlich einfach mitgelesen werden. Diese Problematik löst Microsoft über den hauseigenen Authentifizierungsdienst. Soll heißen: So der Empfänger keine MS-Serverlösung wie Office 365 einsetzt, muss dieser zumindest einen Live-ID-Account besitzen – oder anlegen. Dieser muss aus Sicherheitsgründen exakt unter jener Mailadresse konfiguriert sein, die auch als SMTP-Empfänger der verschlüsselten Nachricht angegeben ist.

- Bindung an den OME-Dienst. Selbst wenn alle Voraussetzungen zur Nutzung von „Message Encryption“ vorhanden sind, bleibt doch die Frage nach der „Zeit danach“. Die Nutzung eines Cloud-Dienstes verpflichtet immer – unabhängig vom Anbieter – auf ein Vertrauen zu dessen Upgrade-Vorgehensweise. Wie immer diese auch aussehen mag, Sie müssen diese mitleben (vgl. die Umstellung von Exchange Hosted Encryption). Nicht Sie bestimmen den Zeitpunkt und damit die Auswirkungen auf interne IT-Prozesse. Viel wichtiger ist aber die rechtzeitige Kalkulation einer Migration auf andere Systeme. Wie einfach und vollständig ist dann die Migration der Daten und die weitergehende Nutzung der Mailinhalte?

- Das „Office-Abo“. Sie benötigen für die Nutzung von OME einen entsprechendes „Abo“ des Microsoft-Dienstes. Bei manchen Enterprise-Diensten (z.B. E3) ist dieser bereits inkludiert. Sollten Sie einen günstigeren Office 365-Plan beziehen, so ist „Azure Rights Management“ als Option erhältlich.

Ein langer Weg

Die Strategie von Microsofts Office Message Encryption ist mit Sicherheit wegweisend. Nur eine technische Lösung, die unabhängig vom Empfänger einsetzbar ist, kann den Stillstand auf dem Gebiet der vertraulichen E-Mail-Zustellung brechen. Das Konzept nutzt dabei alle aktuell bestehenden Möglichkeiten und spart erhebliche Investitionen.

Die Handhabung und organisatorischen Auswirkungen – speziell im Unternehmensumfeld – sollten aber vorab gut geprüft werden. Denn auch wenn viele schon seit Jahren das Aussterben der E-Mail verkündet haben, bleibt diese wohl noch für Jahre das Rückgrat jeder firmenweiten Informationspolitik.